Page 15 - NOWA Informatyka na czasie – Informatyka – Podręcznik dla liceum i technikum - klasa 1 – zakres podstawowy

P. 15

1. Systemy operacyjne

Wydajne wykorzystanie urządzeń Warto wiedzieć

Wydajne wykorzystanie zasobów sprzętowych oznacza m.in. bezpiecz- Programiści podczas

ne realizowanie wielu zadań uruchomionych przez użytkownika. Sys- tworzenia aplikacji

tem operacyjny dba o to, aby wykonywanie jednego zadania nie powo- korzystają z mechanizmów

dowało nieprawidłowości w realizacji innego. udostępnionych przez

system operacyjny. Dzięki

Na przykład gdy na smartfonie odtwarzana jest muzyka i w tym temu aplikacje działają

czasie ktoś dzwoni, system operacyjny musi podjąć decyzję, że pierw- na różnych urządzeniach,

szeństwo w dostępie do głośników będzie miał dźwięk sygnalizujący a ich tworzenie jest

połączenie, mimo że odtwarzacz muzyki już z nich korzysta. znacznie tańsze i szybsze.

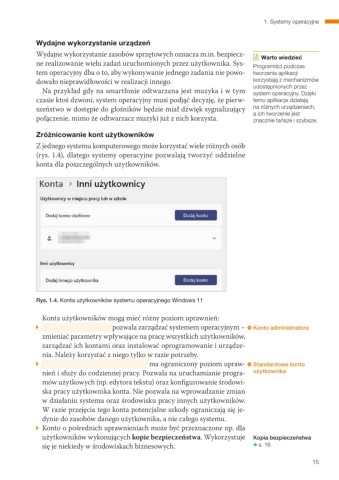

Zróżnicowanie kont użytkowników

Z jednego systemu komputerowego może korzystać wiele różnych osób

(rys. 1.4), dlatego systemy operacyjne pozwalają tworzyć oddzielne

konta dla poszczególnych użytkowników.

Rys. 1.4. Konta użytkowników systemu operacyjnego Windows 11

Konta użytkowników mogą mieć różny poziom uprawnień: Konto administratora

Konto administratora pozwala zarządzać systemem operacyjnym –

zmieniać parametry wpływające na pracę wszystkich użytkowników, Standardowe konto

zarządzać ich kontami oraz instalować oprogramowanie i urządze- użytkownika

nia. Należy korzystać z niego tylko w razie potrzeby.

Standardowe konto użytkownika ma ograniczony poziom upraw- Kopia bezpieczeństwa

nień i służy do codziennej pracy. Pozwala na uruchamianie progra- s. 16

mów użytkowych (np. edytora tekstu) oraz konfigurowanie środowi-

ska pracy użytkownika konta. Nie pozwala na wprowadzanie zmian

w działaniu systemu oraz środowisku pracy innych użytkowników.

W razie przejęcia tego konta potencjalne szkody ograniczają się je-

dynie do zasobów danego użytkownika, a nie całego systemu.

Konto o pośrednich uprawnieniach może być przeznaczone np. dla

użytkowników wykonujących kopie bezpieczeństwa. Wykorzystuje

się je niekiedy w środowiskach biznesowych.

15